苏州飞鸟信息技术有限公司

电 话:0512-62515051

传 真:0512-62515061

官 网:www.eflybird.cn

地 址:苏州市工业园区星湖街328号创意产业园11幢204室

技术资讯| NSX 从入门到精通(5) :NSX 微分段架构、组件 & 实践-Part1

这一次我们接着上一篇介绍的有关NSX安全方面的变革(其中突出的优点是安全的细颗粒度以及安全的思路)来具体看下NSX是如何去实现这些变革。

NSX分布式防火墙

NSX安全的核心组件叫"分布式防火墙"(Distributed Firewall),传统防火墙都是集中式的数据处理,而 NSX 将防火墙功能放在了每台 ESXi 上,生效级别是每个虚拟网卡,实现集中管理和分布式处理。

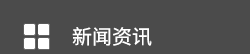

从架构上来说,NSX 防火墙分为两层:管理层和数据层。

-

管理层包含NSX Manager,NSX Manager 是单独的一台虚拟机,一般同 vCenter 在一个网段,作为虚拟化的管理组件。

-

数据层是最终进行数据处理的地方,包含两个组件:

1)主机上的vsfwd进程(/etc/init.d/vShield-Stateful-Firewall),负责与NSX Manager 通信,接收 NSX Manager 下发的防火墙策略。

2)主机上的esx-vsip进程,最终进行所有网络流量的处理(放行还是阻止)。

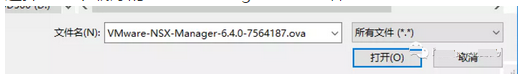

1、打开 vCenter,选择部署 ovf 模板

选择已经下载好的 NSX Manager ova 文件。

按照向导完成 IP 地址以及密码等配置。

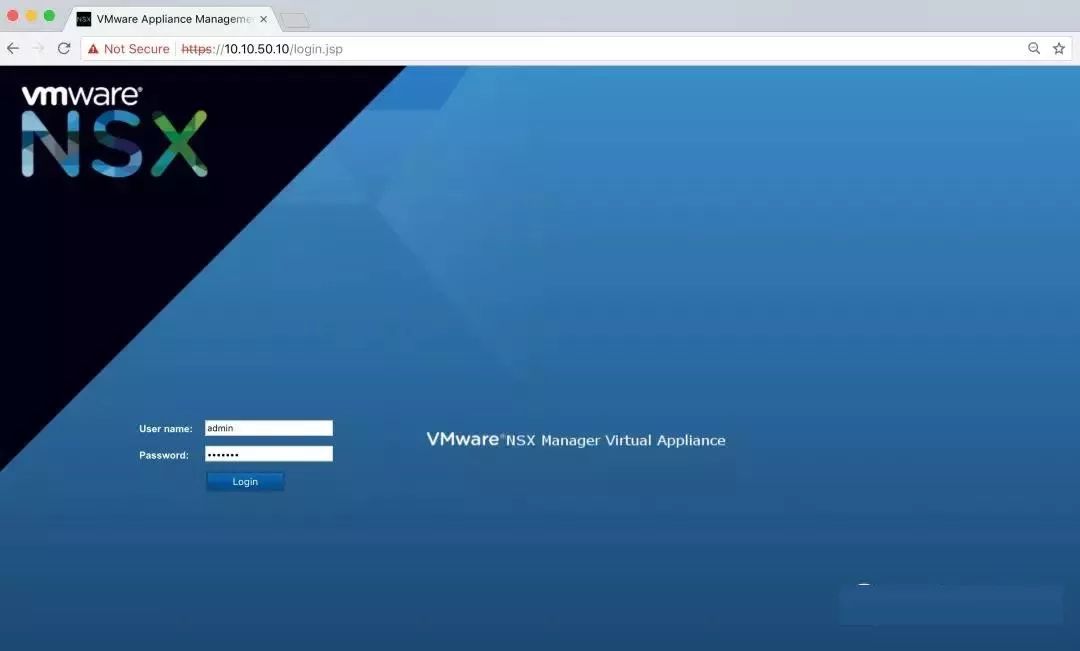

2、将部署的 NSX Manager 开机,浏览器打开 https://NSX-Manager-IP 并登陆。

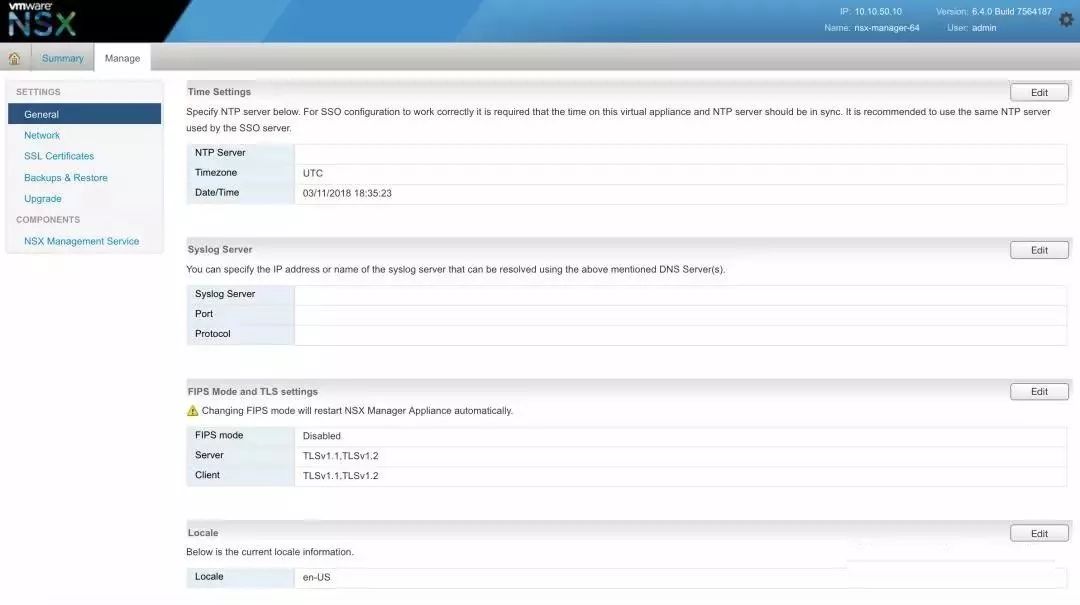

3、点击"管理>通用"进行基础的配置,例如配置时区。(此处建议选择en-US语言,否则未来做 NSX Manager 备份时可能出现兼容问题)。

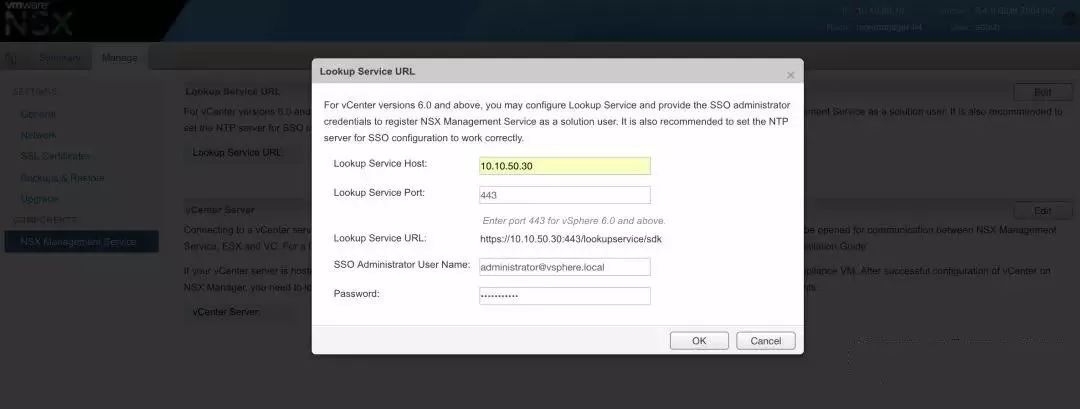

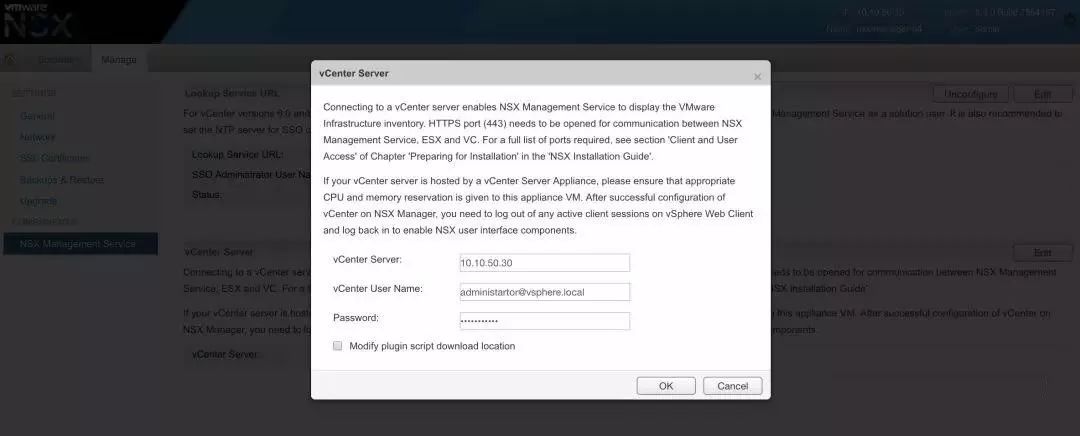

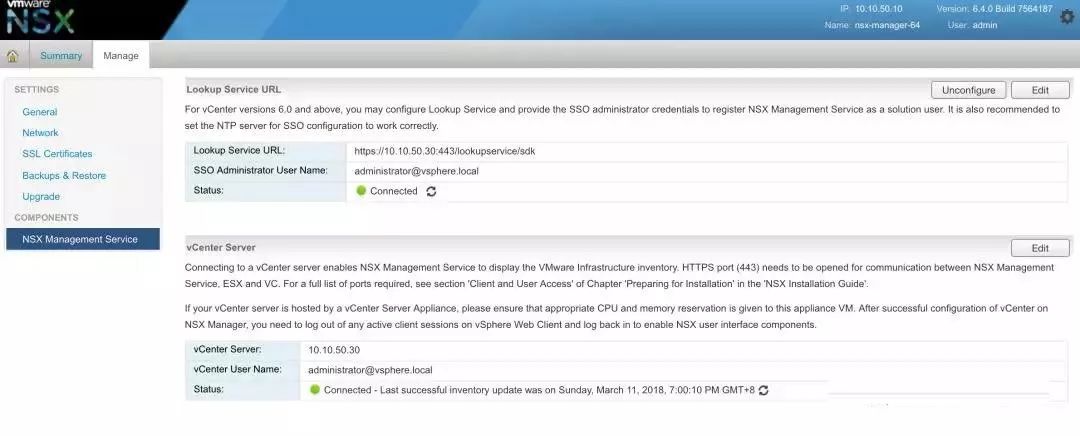

4、进入“Manage>NSX Management Service” 配置 NSX Manager 和 vCenter 以及 PSC (lookup service)的关联。

配置完成后两个连接状态都应该为绿色Connected。

5、登陆 vCenter,会发现多了一个网络与安全的按钮(如看不到,稍等片刻再重新登陆 vCenter)。

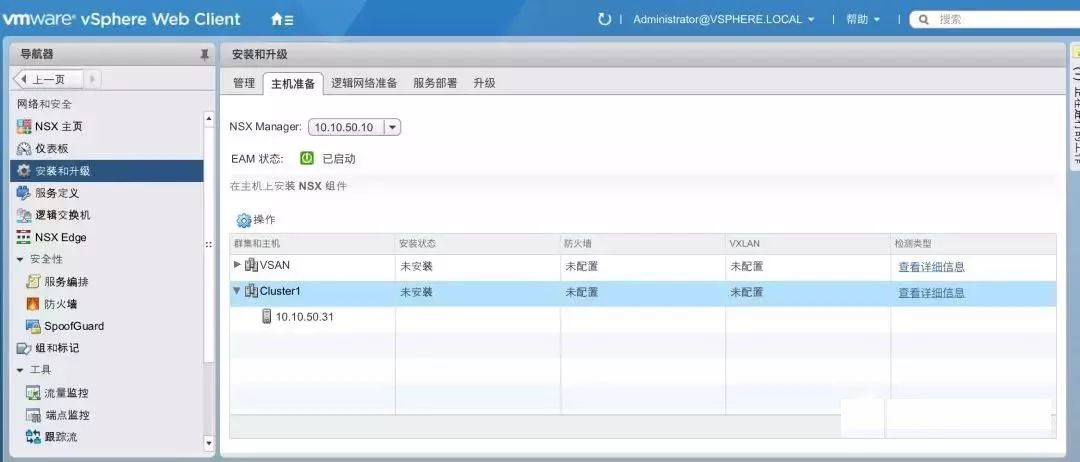

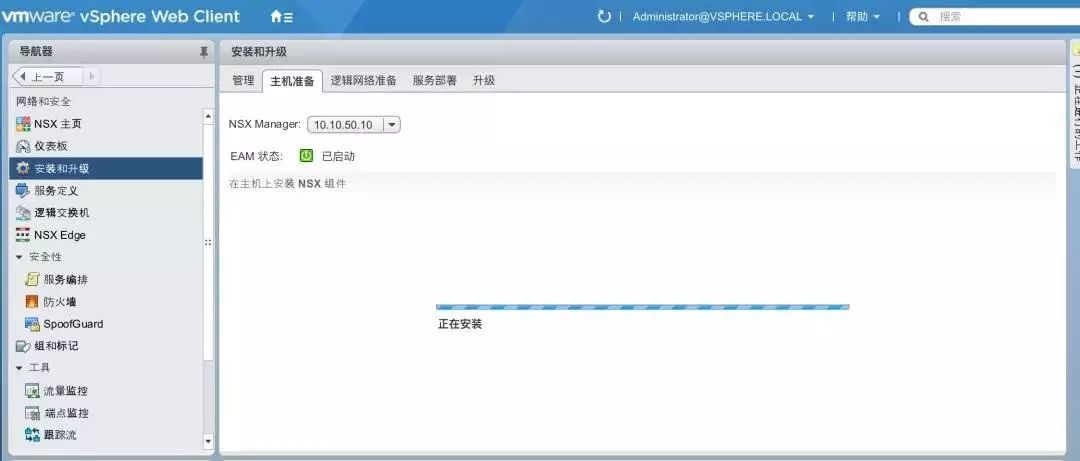

6、在“安装和升级”中进行主机准备(即安装NSX数据层面的组件),主机准备是以集群为单位进行的。

安装完毕,看到防火墙状态为“已启用”,现在就可以开始测试 NSX 分布式防火墙了

1、我们先建立一个简单的防火墙规则,测试 NSX 能够实现同网段虚拟机的网络隔离。

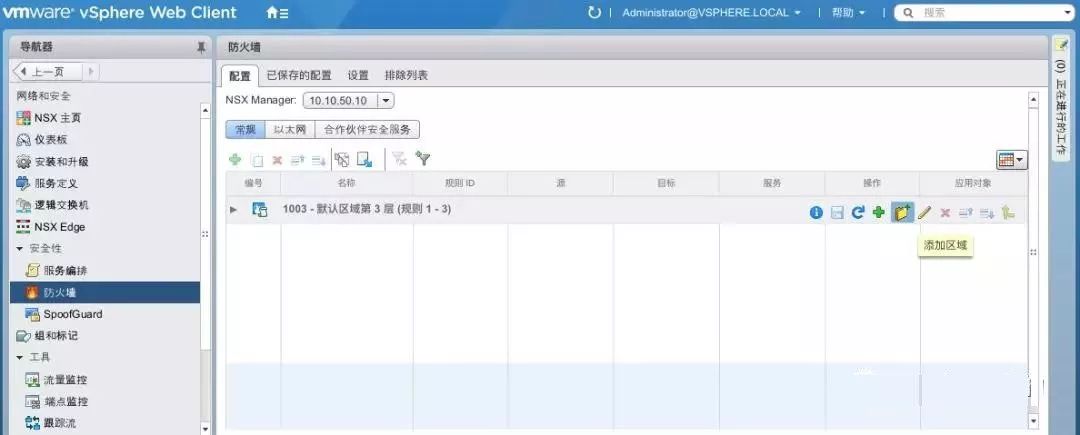

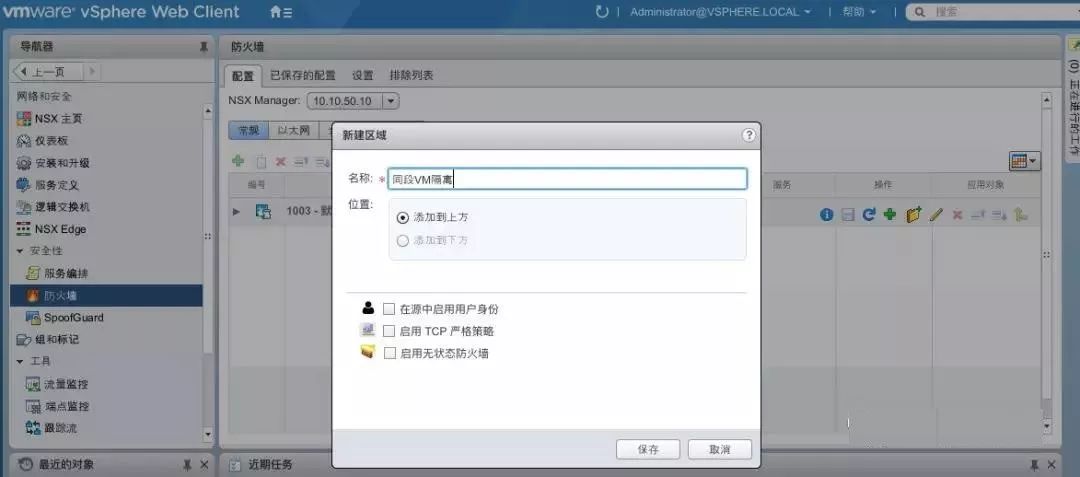

点击防火墙,新建名为“同段VM隔离”的区域。

*区域是 NSX 中比较好用的功能,如下图所示,其图标是文件夹,也就是代表它的作用类似于我们电脑的文件夹,用于区分以及存放东西。在最终使用NSX防火墙时,可以按照部门或者业务组来创建区域,在区域内中添加与部门或业务组有关系的安全规则,这样未来管理运维会很清晰。

同传统防火墙规则一样,NSX 防火墙规则是按照由上至下的顺序执行的。因此创建区域时需要确定好其位置。

*区域中有三个高级选项:

1、在源中启用身份认证是 NSX 6.4 的新功能,其适用场景是 Horizon RDSH或者 XenApp(使用vSphere作为底层时)环境,其功能是实现共享桌面环境下per用户Session的访问控制,未来会有章节详细介绍这块内容。

2、启用 TCP 严格策略也是 NSX 6.4 的新功能。NSX 6.4 起支持简单的 7 层防护,目前支持识别 50 多种常见应用。

3、支持无状态防火墙模式。

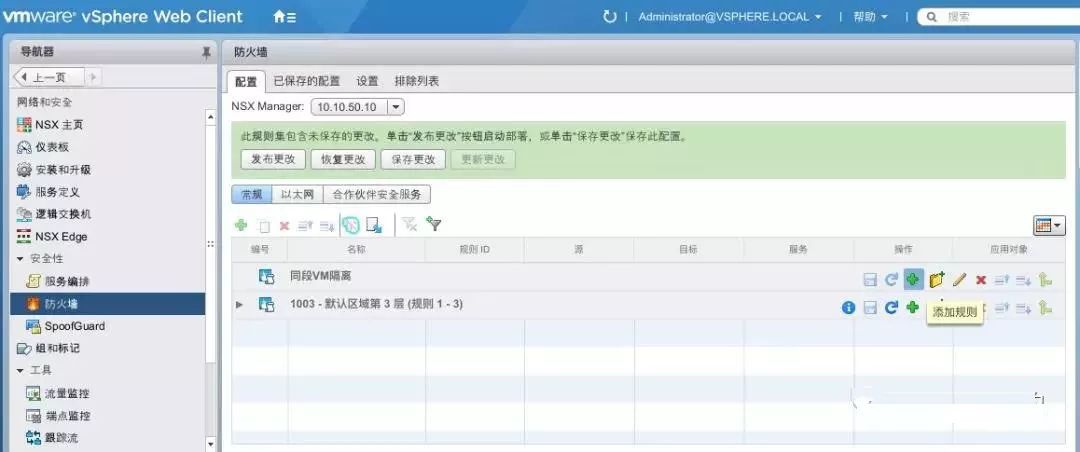

创建完区域后,下一步是在区域内创建防火墙规则:

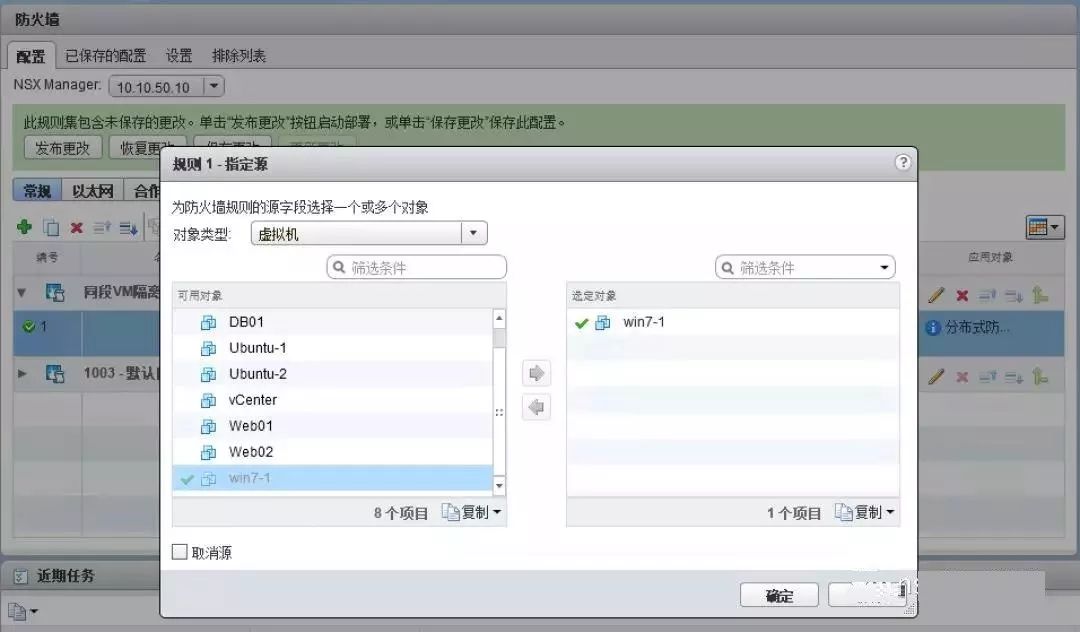

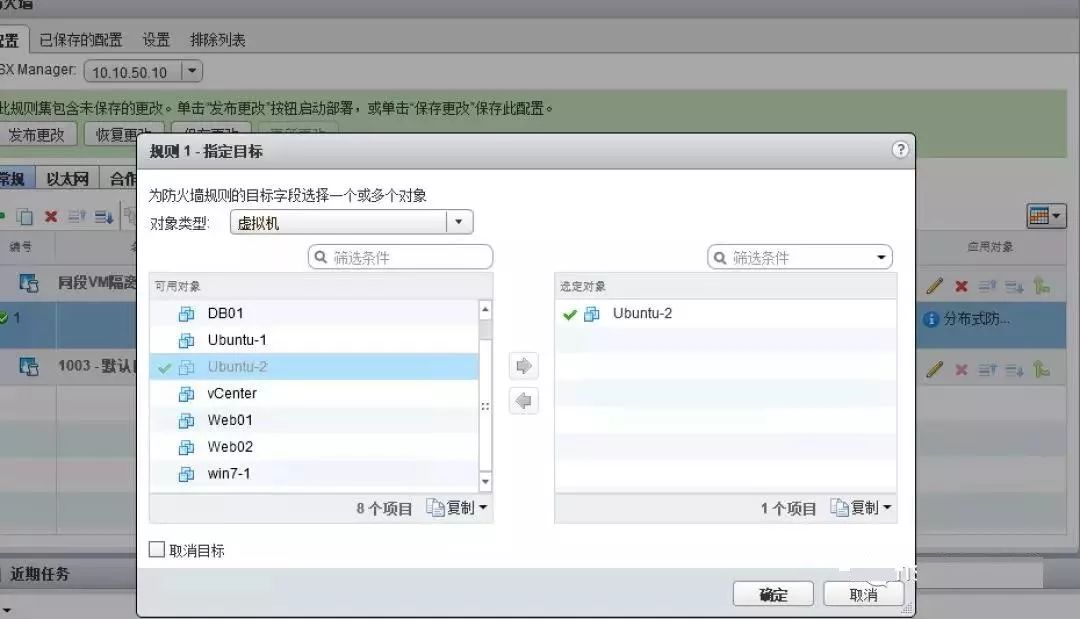

我们设置规则的源为虚拟机“win7-1”,目标为“Ubuntu-2”,操作为阻止。

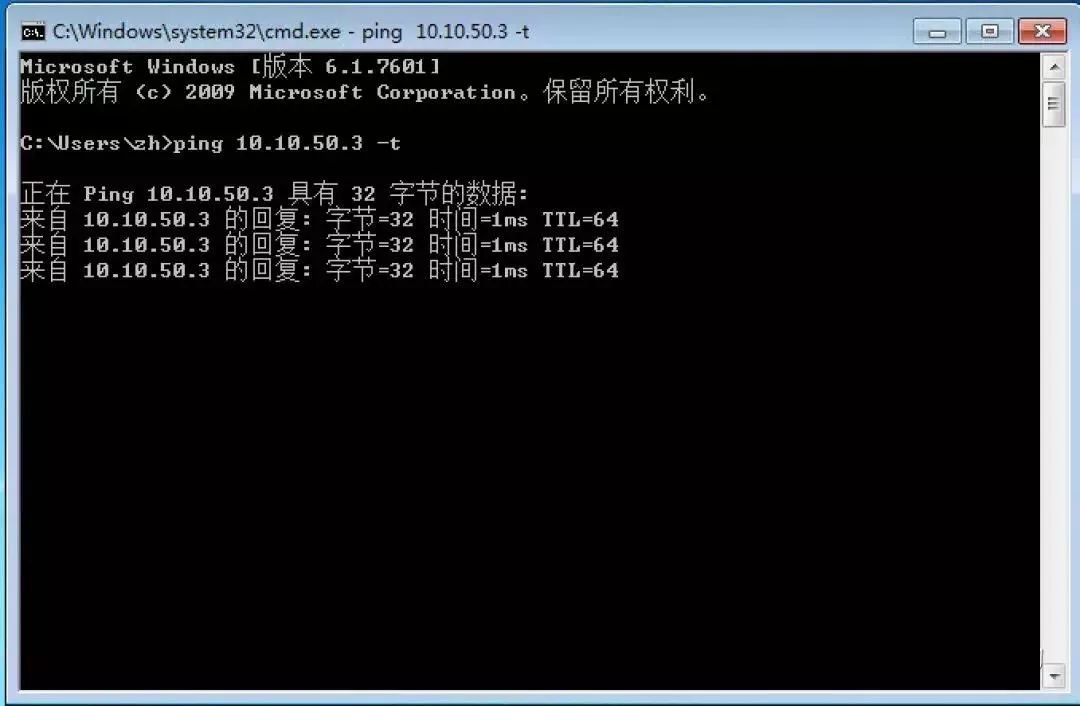

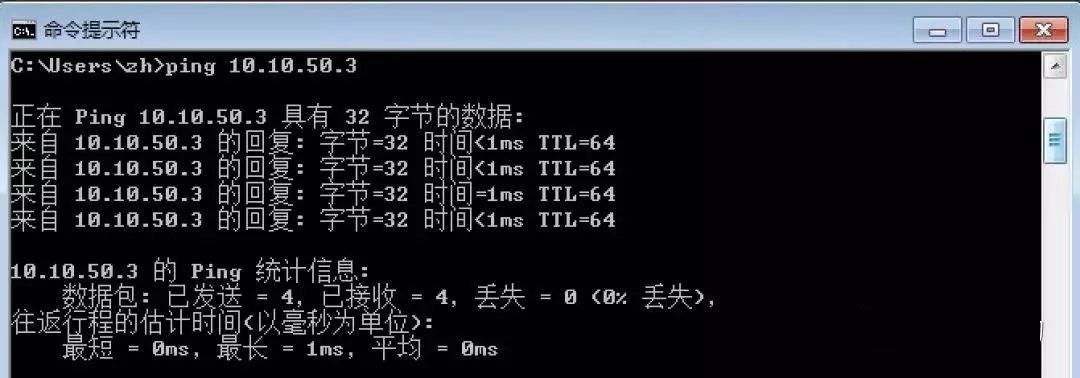

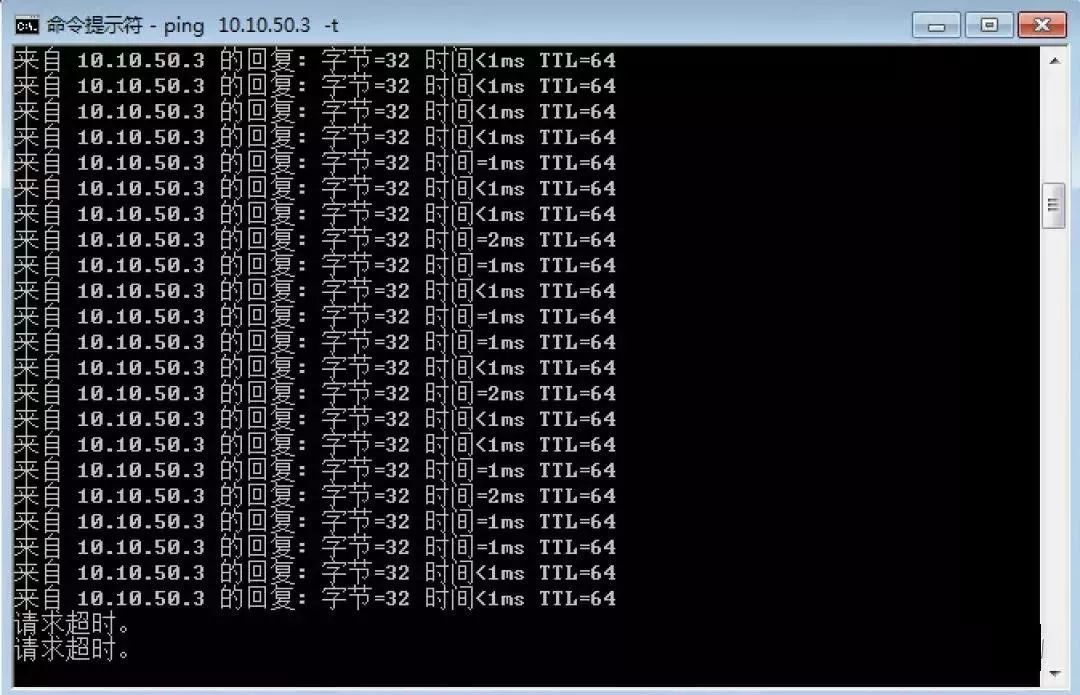

在发布之前,在Win7-1 上长 ping Ubuntu-2,网络可达。

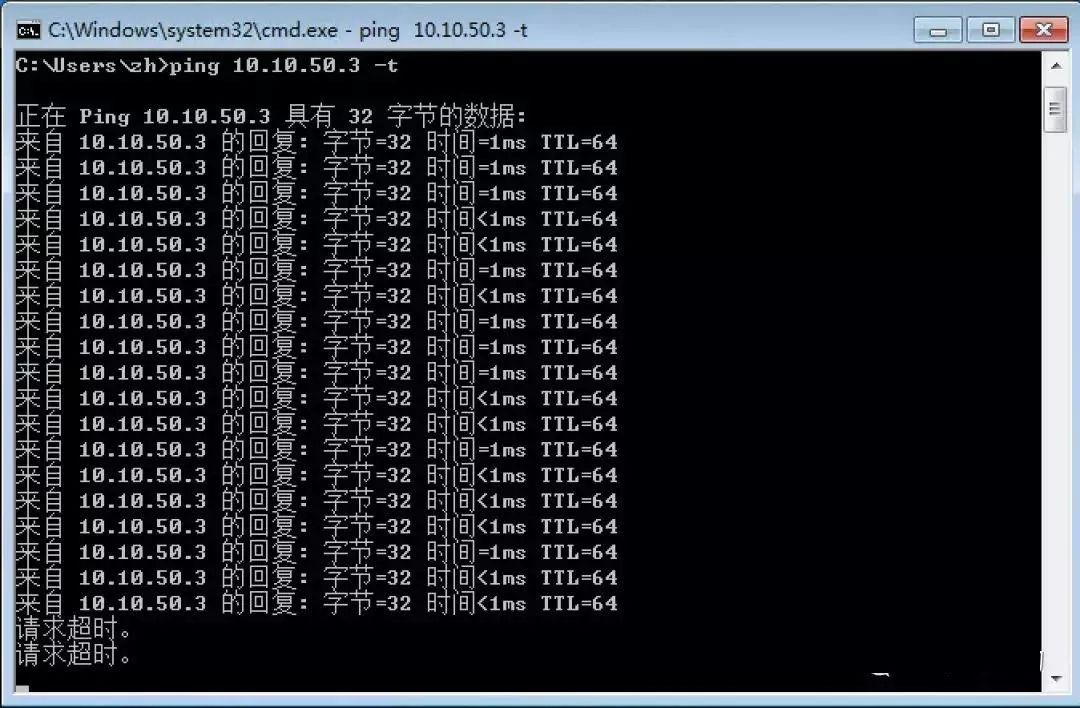

返回 vCenter 点击“发布更改”。

虚拟机之间的通信中断,基础的防火墙功能验证成功!

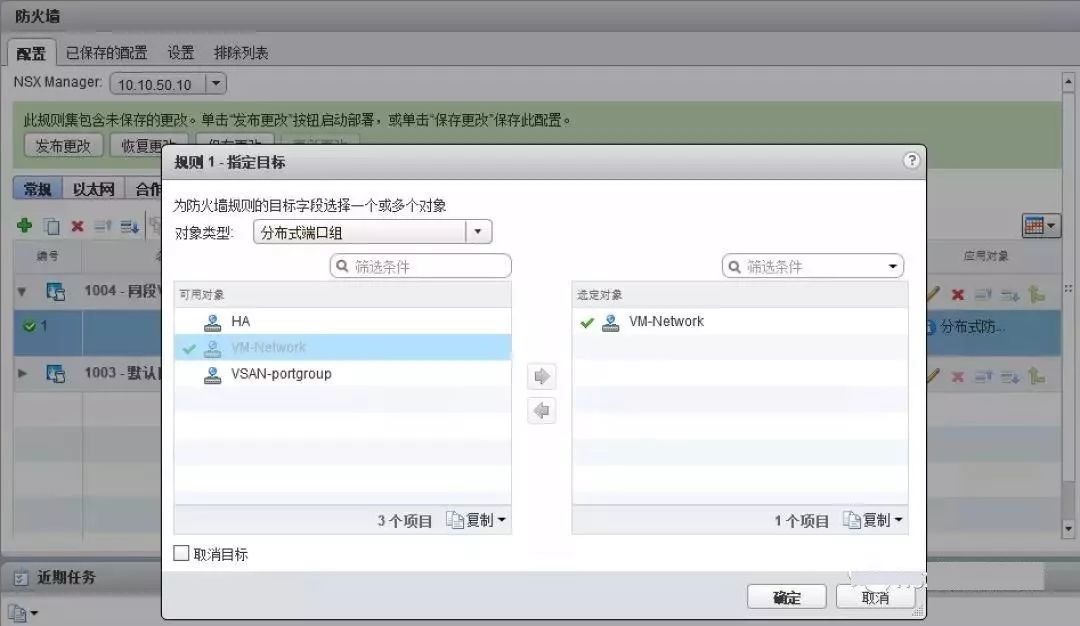

在 NSX 中,几乎所有与虚拟机有关的信息都可以用来建立防火墙规则,刚刚演示的是直接指定虚拟机为源和目标,下面我们尝试利用“端口组”来设置防火墙规则,实现同网段任意虚拟机到任意虚拟机不能互访。

*端口组是 vSphere 环境下一个概念,第二篇文章介绍过,一般与端口组相关的是一组同网段的虚拟机。

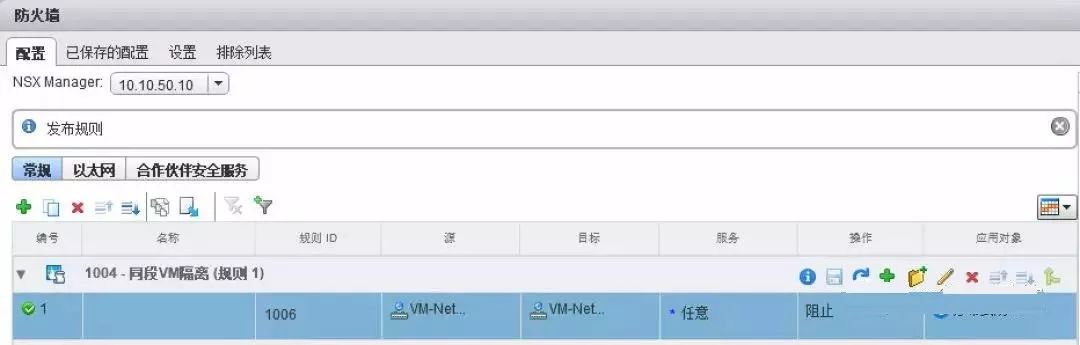

删掉刚才的策略,添加新防火墙策略,将防火墙的源和目标均设置为VM Network 端口组。

在下发防火墙策略前,虚拟机之间访问没有问题。

下发防火墙策略后,虚拟机之间通信中断。

在上述测试中,NSX 防火墙规则均是用一些静态的对象配置的,相比传统防火墙基于IP五元组的配置方式,NSX 基于对象的安全策略可读性更高,但在大型环境中,尤其是云计算平台中,使用静态对象的安全策略很难满足业务有序或者无序的变化,因此 NSX 引入了“安全组”这一概念,使用静态对象与动态对象结合的方式来描述一组有共性的业务,真正做到安全与业务组挂钩。