苏州飞鸟信息技术有限公司

电 话:0512-62515051

传 真:0512-62515061

官 网:www.eflybird.cn

地 址:苏州市工业园区星湖街328号创意产业园11幢204室

技术资讯| NSX 从入门到精通(4) :NSX 带来的安全转型-下篇

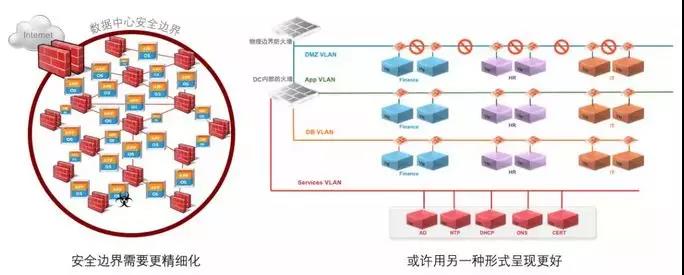

为了让安全策略可以更精细化,传统思维是在每个有通讯的业务之间(边界和边界间)加一些防护策略,如果这样的方式使用物理防火墙,那未来网络拓扑图就是上面左图所示,实际,上左图准确应该表述为业务逻辑图,是未来安全策略要达到的效果。真实的防火墙部署应该像右侧一样,在最接近业务系统的地方(虚拟化中即为虚拟机的虚拟网卡),部署一道防火墙。

右侧,就是真实的 NSX 防火墙的部署图。听众可能会想,这么多防火墙怎么管理?在 NSX 的世界里,所有防火墙都可以统一一个界面管理!即统一管理分布式处理。

实现原理很简单:

1、与每个虚拟机的虚拟网卡最近的位置是vSphere,NSX 的防火墙就运行在每个 vSphere 上面。也就是说,在NSX之后,所有业务流量第一跳经过就是安全设备。

2、统一图形化界面配置所有安全策略,最终安全策略会经过筛选只发放给与其相关的虚拟机。这样的方案既不失管理性,也不会因为全局策略过多导致防火墙性能下降。1000个策略应用给1000个虚拟机,每个虚拟机只继承一条策略,其性能和1000个策略分别应用于1000个虚拟机的性能是有质的差别。

3、NSX 与 vCenter 关联后,可以获取非常丰富的可以描述/区分业务的信息。例如虚拟机名称、虚拟机操作系统、登陆用户、网段,真正做到安全策略与 IP 地址弱相关。

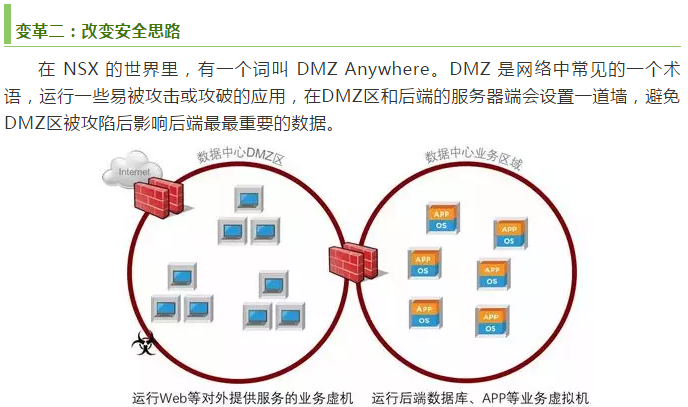

前面提到这样的安全边界的定义已经不够,NSX 提供的解决方案叫“微分段”。基于微分段,可以做的两个事是:

-

DMZ Anywhere:根据业务来将一个或多个虚拟机定义为一个安全域,在此基础上设置域间安全策略。

-

零信任:限制任意业务虚机到任意业务虚机不能访问,通过白名单方式只允许应用间授信的访问。

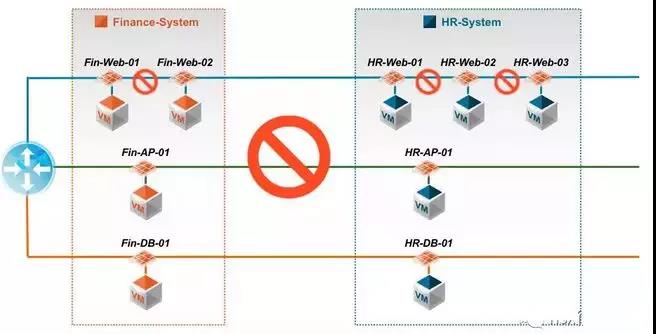

上图是个简单的环境,使用NSX实现图示的安全只需要三步:

1、定义两个以部门为单位的安全组

2、禁止部门间相互访问策略

3、设置Web层虚拟机之间互访

之前的文章多次提到传统网络和安全的一些问题,有个重点是平台不够标准化,NSX 同 ESXi 一样,实现了网络和安全平台的标准化。

在安全方面,NSX 将虚拟机终端安全的接口(EPSec)和网络安全接口(NetX)集成在了一起。以NSX为中心,上层是业务虚拟机,下层是第三方安全产品,NSX提供标准接口、提供基础的安全功能,通过接口和基础的安全功能,将一系列安全解决方案融合在一起。

NSX目前有两个版本,一个是适用于vSphere环境的NSX-v,另外一个是兼容更多开放平台的NSX-T。

在vSphere平台内,NSX-v做到了安全策略细化到每个虚拟机的每个网卡;

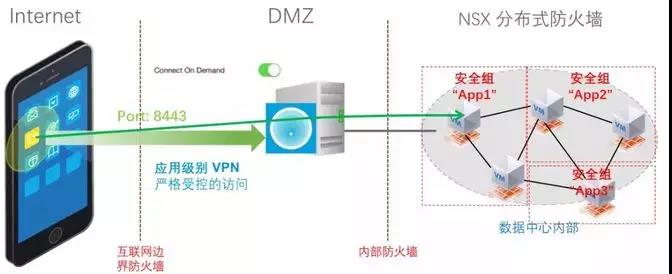

如果将NSX-v用于移动终端环境,还可以做到 Per-APP VPN。传统的 VPN 大部分是基于设备的,就是说一个 VPN 连接可以被多个移动终端上的多个应用使用,一个VPN的后端,直通数据中心内部,安全风险显而易见。NSX 的解决方案就是做到授信应用到数据中心内指定业务的访问,消除了任何多余的访问权限。

在 NSX-T 环境中,安全变得更接近应用:

-

NSX-T 支持vSphere平台,也支持KVM等虚拟化平台;

-

NSX-T 支持新型的应用基础架构:容器;

-

NSX-T 支持 AWS 等公有云平台。

NSX 目前在集成 SD-WAN No.1 VeloCloud 的解决方案,未来安全更是会到每个网络可及的地方。毕竟,NSX 有一个小目标: NSX Anywhere

传统的流量分析工具有两种获取流量的方式,一种是要求硬件网络设备将所有流量转发给分析设备;另一种是采用 Netflow 等标准协议,将网络流量的统计信息发送给流量分析设备。

第一种方式在小规模下可行,在稍大的环境中,让一个设备将所有流量转发到一个地方已经不现实了。

第二种方式,Netflow 是个比较简单的协议,最多只能用来进行统计、分析,满足诸如排错、监控网络异常、绘制拓扑这样的需求就不够了。

NSX 将虚拟化的网络和安全统一管理起来,任何与虚拟机有关的网络监控、排错、拓扑都可以轻松实现。配合 VMware 的其他工具,可以实现从虚拟化到物理设备,从业务虚拟网卡到途经每个逻辑或者虚拟接口的可视化,实现 360° 网络可视化。

关于监控这部分内容,可以读读“NSX之后如何运维”(https://mp.weixin.qq.com/s/_KPdOY0KZTi0ZRpJdNBDIw),未来可能会有更详细的针对每个产品的介绍。

接下来,将会分享与 NSX 安全相关的场景、功能细节以及部署,在这之后,开始网络的篇章。